Descifrando el código: cómo Banshee Stealer apunta a usuarios de macOS

Desde septiembre, Check Point Research (CPR) ha estado monitoreando una nueva versión del Banshee macOS Stealer, un malware que roba credenciales del navegador, billeteras de criptomonedas y otros datos sensibles.

A medida que macOS continúa ganando popularidad, con más de 100 millones de usuarios a nivel mundial, se está convirtiendo en un objetivo cada vez más atractivo para los ciberdelincuentes. A pesar de su reputación como un sistema operativo seguro, el surgimiento de amenazas sofisticadas como Banshee MacOS Stealer resalta la importancia de la vigilancia y las medidas proactivas de ciberseguridad.

Check Point Research (CPR) ha estado monitoreando este malware emergente que apunta a usuarios de macOS.

Cuando las suposiciones de seguridad fallan

Muchos usuarios de macOS asumen que la arquitectura basada en Unix de la plataforma y su menor participación histórica en el mercado la hacen un objetivo menos atractivo para los ciberdelincuentes y, por lo tanto, inmune al malware. Aunque macOS incluye características de seguridad robustas como Gatekeeper, XProtect y sandboxing, el surgimiento del Banshee stealer sirve como un recordatorio de que ningún sistema operativo es inmune a las amenazas.

Este malware sigiloso no solo se infiltra; opera sin ser detectado, mezclándose perfectamente con los procesos normales del sistema mientras roba credenciales del navegador, billeteras de criptomonedas, contraseñas de usuarios y datos de archivos sensibles. Lo que hace que Banshee sea verdaderamente alarmante es su capacidad para evadir la detección. Incluso los profesionales de TI experimentados tienen dificultades para identificar su presencia. Banshee stealer no es solo otro malware; es una advertencia crítica para que los usuarios reevalúen sus suposiciones de seguridad y tomen medidas proactivas para proteger sus datos.

La evolución del Banshee Stealer: una nueva raza de amenaza

El Banshee macOS Stealer llegó por primera vez a la atención pública a mediados de 2024, anunciado como un «stealer-as-a-service» en foros clandestinos, como XSS y Exploit, y Telegram. Por $3,000, los actores de amenazas podían comprar este malware para apuntar a usuarios de macOS. A finales de septiembre, CPR identificó una nueva versión no detectada de Banshee con un giro interesante: sus desarrolladores habían «robado» un algoritmo de cifrado de cadenas del propio motor antivirus XProtect de Apple, que reemplazó las cadenas de texto plano utilizadas en la versión original.

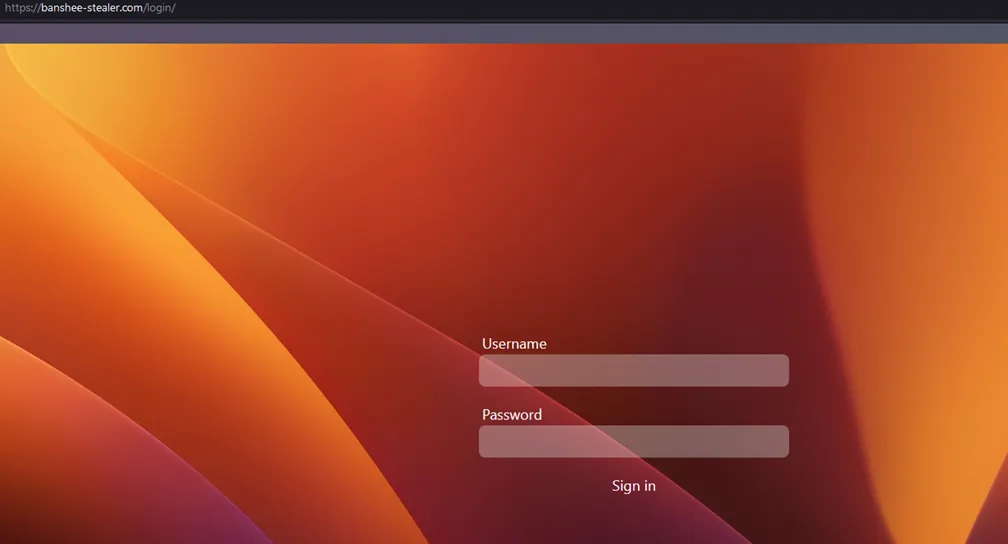

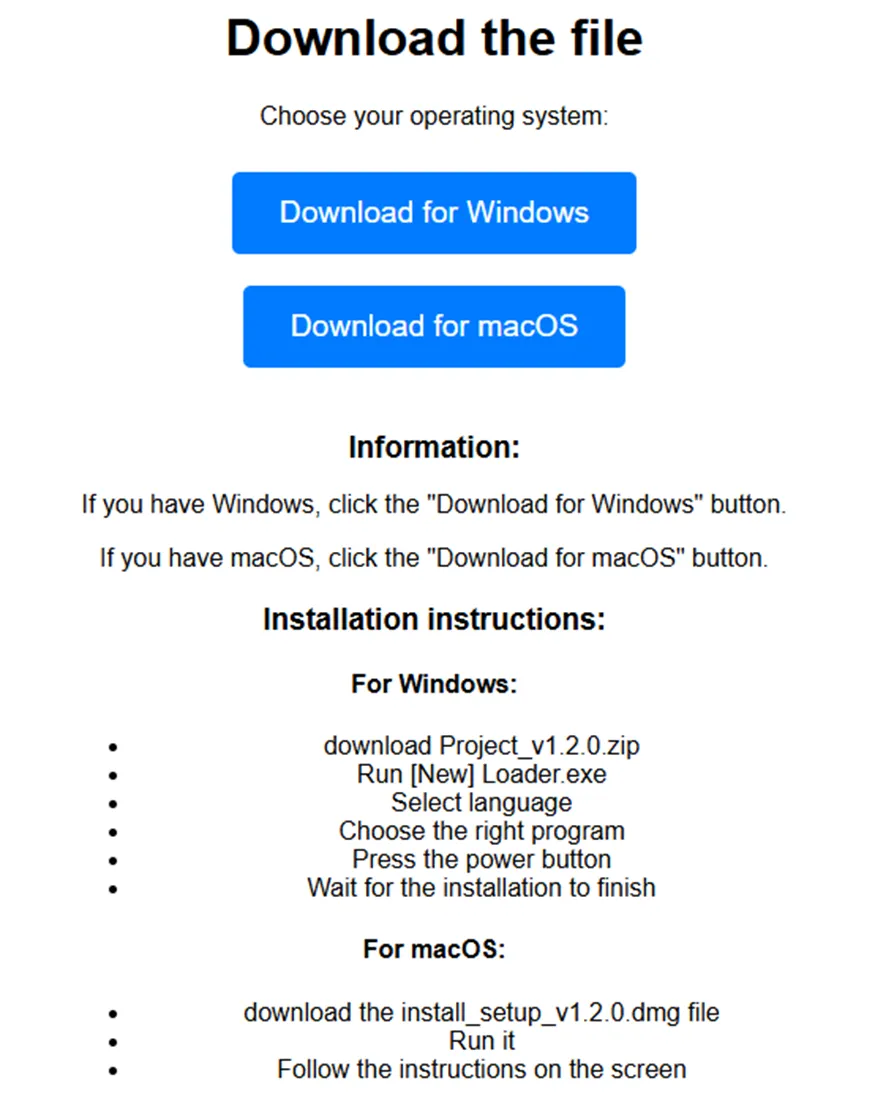

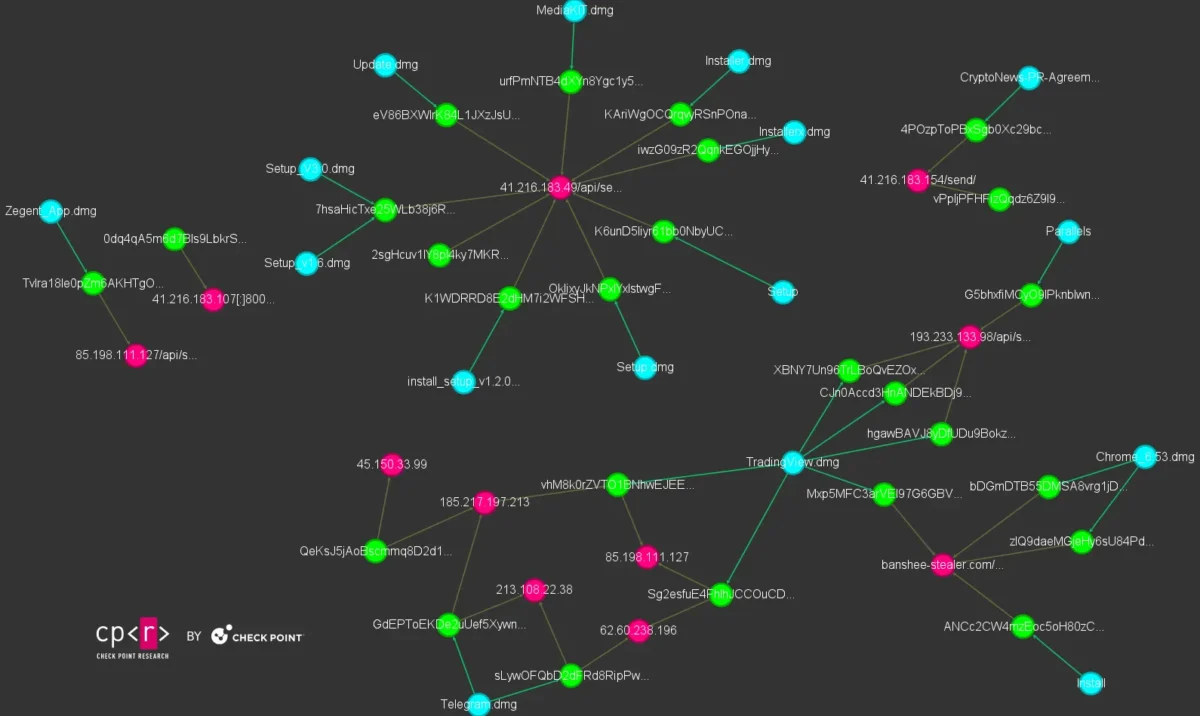

Este movimiento probablemente permitió que Banshee evadiera la detección de los motores antivirus durante más de dos meses. Durante este tiempo, los actores de amenazas distribuyeron el malware a través de sitios web de phishing y repositorios maliciosos de GitHub, haciéndose pasar por herramientas de software populares como Chrome, Telegram y TradingView.

Las operaciones de Banshee dieron un giro significativo en noviembre de 2024 cuando su código fuente fue filtrado en los foros clandestinos XSS y se cerró al público. Esta filtración no solo expuso su funcionamiento interno, sino que también llevó a una mejor detección por parte de los motores antivirus.

Cómo opera Banshee Stealer

La funcionalidad de Banshee Stealer revela la sofisticación detrás del malware moderno. Una vez instalado, realiza las siguientes acciones:

- Robo de datos del sistema: Apunta a navegadores como Chrome, Brave, Edge y Vivaldi, junto con extensiones de navegador para billeteras de criptomonedas. También explota una extensión de Autenticación de Dos Factores (2FA) para capturar credenciales sensibles. Además, recopila detalles de software y hardware, direcciones IP externas y contraseñas de macOS.

- Engaña a los usuarios: Utiliza ventanas emergentes convincentes diseñadas para parecer indicaciones legítimas del sistema para engañar a los usuarios y hacer que ingresen sus contraseñas de macOS.

- Evita la detección: Emplea técnicas anti-análisis para evitar herramientas de depuración y motores antivirus.

- Exfiltra datos: Envía información robada a servidores de comando y control a través de archivos cifrados y codificados.

Los actores de amenazas utilizaron repositorios de GitHub como un método clave de distribución para Banshee. Estas campañas apuntaron a usuarios de macOS con Banshee mientras simultáneamente dirigían sus ataques a usuarios de Windows con un malware diferente, aunque ya conocido, llamado Lumma Stealer. A lo largo de tres oleadas, se crearon repositorios maliciosos para hacerse pasar por software popular y atraer a los usuarios a descargar el malware. Estos repositorios a menudo parecían legítimos, con estrellas y reseñas para generar confianza antes de lanzar sus campañas maliciosas.

Por qué esto importa a las empresas

Las empresas deben reconocer los riesgos más amplios que plantea el malware moderno, incluidas las costosas violaciones de datos que comprometen información sensible y dañan las reputaciones, los ataques dirigidos a billeteras de criptomonedas que amenazan los activos digitales y las interrupciones operativas causadas por malware sigiloso que evaden la detección e infligen daño a largo plazo antes de ser identificado.

Lecciones del Banshee Stealer

El éxito de Banshee subraya la naturaleza en evolución de las amenazas cibernéticas y la necesidad de defensas robustas. Desde que se filtró su código fuente en noviembre de 2024, la operación Banshee Stealer-as-a-service ha sido oficialmente cerrada. Sin embargo, CPR ha identificado múltiples campañas que aún distribuyen el malware a través de sitios web de phishing.

Clústeres de Campaña

Una actualización notable en la última versión de Banshee es la eliminación de su verificación de idioma ruso. Las versiones anteriores del malware terminaban sus operaciones si detectaban el idioma ruso, probablemente para evitar apuntar a regiones específicas. Eliminar esta característica indica una expansión en los posibles objetivos del malware.

A medida que los ciberdelincuentes continúan innovando, las soluciones de seguridad deben evolucionar junto con ellos para proporcionar una protección integral. Tanto las empresas como los usuarios deben tomar medidas proactivas para defenderse contra las amenazas, aprovechando herramientas avanzadas y fomentando una cultura de precaución y conciencia.